1. DRM과 DLP의 관계

- RM과 DLP은 문서 보안과 유출 방지 목적은 동일하나 기술과 동작 방식은 서로 상이

2. DRM과 DLP의 비교

| 항목 | DRM(Digital Rights Management) | DLP(Data Loss Prevention) |

| 개념 | - 디지털 콘텐츠의 권리정보 지정, 암호화 이용하여 허가된 사용자/범위 내에서 사용하도록 통제하는 기술 | - 단말, NW, DB등에서 검색, 설정, 차단 기능을 이용하여 중요 정보의 유출 방지/감시하는 기술 |

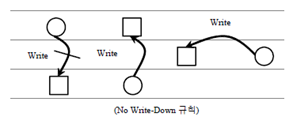

| 동작방식 | - 사용 권한 레벨 별도 존재 - 이용 권한은 문서 소멸시 까지 유효 - 문서 암호화, 인가된 사용자만 접근 |

데이터 분류, 흐름 감시 |

| 핵심기능 | 외부 유출시 문서 암호화 되어 식별 불가 | 내용 인식 및 추적 기능 지원 |

| 종류 | 문서 DRM, 멀티미디어 DRM | Network DLP, Endpoint DLP |

| 암호화 | 콘텐츠 암호화 | 암호화 없음 |

| 장점 | 외부 문서 유출 시 기밀성 보장 | 문서 유출 명시적 차단 |

| 단점 | Agent 기반 적용으로 사용자 불편 | 유출 이후 정보 보호 불가 |

| 주요기술 | - 접근 제어(RBAC, MAC, DAC) - 워터마킹, 핑거프린팅 - 디바이스 인증 - 컨텐츠 패키징 기술 - 디지털 권리표현 기술 |

- 트래픽 제어(SSL 복호화) - 컨텐츠 제어(PDF, DOC, XLS) - 정규 표현식(Regular Expression) |

- DLP는 유출 측면에서 보호를 수행하고, DRM은 권한 제어 측면에서 보호 수행

DRM(Digital Right Management) (tistory.com)

DLP(Data Loss Prevention) (tistory.com)

'메가노트 > 토픽과제(정리)' 카테고리의 다른 글

| 블록 암호 모드(김도현) (0) | 2022.09.28 |

|---|---|

| NFT 특성과 마켓 플레이스 취약점(문경숙) (0) | 2022.09.24 |

| 디지털포렌식 증거수집방법(배준호) (0) | 2022.09.24 |

| 변조, 위조(이강욱) (0) | 2022.09.24 |

| 리버스 프록시(이재용) (1) | 2022.09.24 |