1. 접근통제 보안 모델 개요

1) 접근통제 보안 모델 정의

- 시스템의 보안 요구명세를 표현하는 접근통제에 관한 정형적 기능모델

- 조직의 보안 정책을 실제로 구현하기 위해 객체(자원)에 대한 접근수준, 접근여부 결정 또는 기록을 남기는 접근통제에 관한 이론적인 모델

2) 접근통제 보안 모델 특징

- 기밀성: 의도하지 않은 노출로부터 보호

- 무결성: 인가되지 않은 사용자에 의해 데이터가 수정되는 것을 통제

2. 주요 접근통제 보안 모델 분류

| 보호대상 | 모델 | 특징 | 설명 |

| 기밀성 | 벨라파둘라(BPL) | 비인가된 읽기 금지 | No read up/No write down |

| 무결성 | 비바(BIBA) | 비인가된 기록 금지 | No write up / No read down |

| 클락-윌슨(CW) | 무결성 보존 | 무결성 등급 격자 사용 | |

| 만리장성(BN) | 주체동작에 따른 접근 통제 | 이해 충돌 방지 |

3. 주요 접근통제 보안 모델 동작

1) Bell-Lapadula 모델

| 구분 | 설명 |

| 개념 | - 허가된 비밀정보에 허가되지 않은 방식의 접근을 금지하는 기밀성을 집행하는 상태머신모델/정보흐름 모델 (최초 수학적 검증을 거친 모델) |

| 주체(Subject) | - 사용자, 계정, 프로그램 |

| 객체(Object) | - Relation, Tuple, Attribute, View, 연산 |

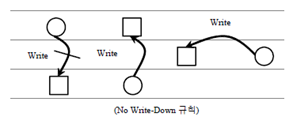

| 보안규칙 | - 각 주체들과 객체들을 데이터 보안 등급에 따라 분류 - 주체의 등급은 Class(S), 객체의 등급은 Class(O)로 표시 - 데이터 접근에 대한 주체/객체의 등급을 기반으로 두 가지 제약사항이 준수되어야 함 1. 단순 보안 속성 (ss(simple security)-property) - 상향읽기 금지, 하향읽기 허용 - 주체는 자신보다 높은 등급의 객체를 읽을 수 없음) 2. 스타 보안 속성 (*(Star Security)- property) = Confinement property - 하향기록 금지, 상향기록 허용 - 주체는 자신보다 낮은 등급의 객체에 정보를 쓸 수 없음) 3. Strong *(Start)-Property - 동일한 레벨에서만 읽기/쓰기 가능 |

| NRU (No-Read-Up) 상위레벨 읽기금지 단순성질 |

- 보안 수준이 낮은 주체는 보안수준이 높은 객체를 읽어서는 안됨 - 주체의 취급인가가 객체의 기밀 등급보다 길거나 높아야 그 객체를 읽을 수 있음  |

| NWD(No-write-down) 하위레벨 쓰기금지 |

- 보안 수준이 높은 주체는 보안 수준이 낮은 객체에 기록해서는 안됨 - 주체의 취급인가가 객체의 기밀 등급보다 낮거나 같은 경우에 그 객체를 주체가 기록할 수 있음  |

| NRU/NWD |  |

| 특징 | - 장점 : 기밀성 유지에 매우 강함 - 단점 : 무결성 유지에 문제점 노출 |

2) Bi-Ba 모델

| 구분 | 설명 |

| 개념 | - 비인가자에 대한 데이터 변조방지(무결성)를 위한 상업용 상태머신모델 (수학적 검증을 거친 모델) |

| 목적 | - 하위 무결성 객체에서 상위 무결성 객체로 정보흐름 방어 - BLP의 단점인 무결성을 보장 |

| 보안규칙 | 1. 단순 무결성 속성(Simple Integrity Property) - 하향읽기 불가, 상향읽기 허용 - 주체는 자신보다 낮은 등급의 객체를 읽을 수 없음 2. 스타 무결성 속성(Star(*) Integrity property) - 상향쓰기 금지, 하향쓰기 허용 - 주체는 자신보다 높은 등급의 객체에 정보를 쓸 수 없음 3. Invocation Property - 주체는 높은 무결성을 갖는 주체에게 서비스 요청을 할 수 없음 |

| NRD(No-Read-Down) 하위레벨읽기 금지 |

|

| NWU(No-Write-Up) 상위레벨쓰기 금지 |

- 하위 등급에서 상위 무결성 등급 객체에 대한 수정을 막음 |

| NRD/NWU |  |

3) Clark Wilson 모델

| 구분 | 설명 |

| 개념 | - 무결성의 3가지 목표를 제시함으로써 더 정교하고 실제적인 무결성을 제시하는 상업적 모델(객체의 직접적인 접근 방지) - 오로지 Well-formed Transactions를 통해서만 접근 가능 |

| 목적 | - 무결성 중심의 상업용으로 설계 - 정보의 특성에 따라 비밀 노출방지보다 “자료의 변조방지”가 더 중요한 경우(예: 금융, 회계관련 데이터 등) |

| 접근통제 원칙 | - 정확한 트랜잭션 : 데이터를 하나의 일치 상태에서 다른 일치상태로 변경하는 일련의 동작 - 무결성의 3가지 목표 제시 |

| 개념도 |  |

| 3가지 무결성 목적 | 1) 비 인가된 사용자가 수정권한을 갖지 못하도록 방지 2) 내부 일관성과 외부 일관성을 갖도록 함(정확한 트랜잭션) 3) 인가된 사용자가 부당한 변경으로부터 보호되어야 함(직무분리) |

| 구성요소 | TP(Transform Procedure): 추상적 작업, 절차 CDI(Constrained Data Item): TP를 통해서만 수정 가능한 데이터 항목(무결성이 극도로 요구되는 데이터) UDI(Unconstrained Data Item): TP를 통하지 않고 수정 가능한 데이터 항목(무결성이 그다지 중요하지 않은 데이터) IVP(Integrity Verification Procedure): 무결성을 관리하기 위한 절차(상주하며서 CDI의 무결성 체크) |

- 기타 Chiness Wall 모델, Access Matrix Model, Lattice 모델, Take-Grant 보안모델 등

'메가노트 > 토픽과제(정리)' 카테고리의 다른 글

| 변조, 위조(이강욱) (0) | 2022.09.24 |

|---|---|

| 리버스 프록시(이재용) (1) | 2022.09.24 |

| CAPTCHA(문경숙) (0) | 2022.09.24 |

| 디피헬만(유준수) (0) | 2022.09.24 |

| 큐비트(황선환) (0) | 2022.09.24 |