1. 내부 정보 보호를 위한 접근통제 방안, 망분리의 개념

- What : 외부의 침입을 막고 내부 정보의 유출을 막는 차단 조치

- Why : 개인정보보호법 시행령 제48조의2의 방안

100만명 이상의 이용자의 개인정보를 보유했거나, 정보통신서비스 매출이 100억원 이상인 정보통신서비스 사업자의

경우 '망분리'를 의무적으로 도입할 것을 법으로 의무화

- How : 내부 업무 전산망/외부 인터넷망을 논리적/물리적으로 분리(망분리는 물리적 망분리와 논리적 망분리)

2. 물리적 망분리

- 업무망과 인터넷망을 물리적으로 분리할 뿐만 아니라 각 망에 접속하는 컴퓨터도 물리적으로 분리하여 망간 접근경로를 차단하는 방식

- 물리적 망분리 종류: 1) 2개 컴퓨터 이용 망분리, 2) 1개 컴퓨터 이용 망분리, 3) 물리적 폐쇄망 구성(SOC등)

|

종류

|

구현 방식

|

설명

|

|

2대 컴퓨터

이용 |

|

- 인터넷용 컴퓨터와 업무용 컴퓨터를 구분.

인터넷용 컴퓨터는 인터넷망에, 업무용 컴퓨터는 업무망에 연결하여 사용함. - 보안성이 높다는 장점.

- 별도 네트워크 구축,

컴퓨터 추가 구매 비용증가 관리의 어려움이 단점 |

|

1대 컴퓨터

이용 |

|

- 하드디스크, IP주소 등 정보처리 및 네트워크 연결자원을 분할한 컴퓨터에 망전환장치를 사용하여 인터넷망과 업무망에서 선택적으로 접속하는 방식.

- 인터넷망과 업무망 간 접근경로가 물리적으로 차단되어 보안성면에서 탁월하나, 별도 네트워크 구축, 망 전환장치 설치 등 추가 장비에 비용이 소요되며, 망전환시 재부팅이 필요할 수 있어 업무수행시간 지연 가능,

|

|

물리적 폐쇄망 구성

|

|

- SOC(Security Operation Center) : 물리적으로 접근이 통제된 공간을 폐쇄망으로 구성하여 개인정보처리시스템의 운영, 관리 목적의 접근은 SOC에서만 가능하도록 구성

- 업무적으로 인터넷 사용이 반드시 필요한 때가 아니면, 업무망 컴퓨터에 인터넷망과의 연결점을 제거하여 특정 물리적 공간을 “폐쇄망”으로 구성하는 방식 - 데이터센터 운영실을 인터넷 접속이 불가능한 폐쇄망으로 구성하고 인터넷 접속이 필요할 때 별도의 인터넷 접속용 컴퓨터를 통해서 접속.

|

- 어떠한 때에도 동일한 시점에 1개의 컴퓨터에서 업무망과 인터넷망을 동시에 접속할 수 없도록 하는 방식이며, 업무망 컴퓨터에서 인터넷망과의 연결점을 제거하여 인터넷으로부터의 악성코드 감염, 해킹, 개인정보 유출 등의 경로를 원천적으로 차단

3. 논리적 망분리

- 논리적 망분리는 '가상화 기술'을 이용하여 서버 또는 컴퓨터를 가상화함으로써 논리적으로 업무망과 인터넷망을 분리하는 방식

- 논리적 망분리 종류: 1) 서버 기반 망분리, 2) 컴퓨터 기반 망분리

|

종류

|

구현방식

|

설명

|

|

서버 기반

논리적 망분리

(SBC)

|

|

- 중앙서버에 가상화서버를 구축하여 ‘가상 데스크탑 환경’을 클라이언트가 제공받음.

- 모든 어플리케이션 및 정보를 서버에 두고 100% 서버에서 실행되도록 하며, 클라이언트는 단지 서버의 실행결과만을 보여주는 컴퓨팅 환경. - 이는 다시 ‘인터넷망 가상화 방식’과 ‘업무망 가상화 방식’으로 구분됨.

|

|

컴퓨터 기반

논리적 망분리

(CBC)

|

|

- 사용자 PC가상화 프로그램을 설치하여 분리된 ‘가상 데스크탑 환경’을 사용하는 방식.

- 사용자의 컴퓨터 영역을 분리하는 컴퓨터 가상화 전용프로그램을 설치하고, 분리된 가상영역에서 인터넷 등을 사용하도록 구성. - 서버가상화 기반 망분리 방식에 비해 별도의 가상화 서버 구축이 불필요함에 따라 비용이 상대적으로 절감되나, 사용자 컴퓨터에 설치된 운영체제, 응용프로그램과의 호환성 등에 대해 충분한 검토가 필요.

|

- VDI(Virtual Desktop Infrastructure)란, 중앙에서 가상화로 동작하는 서버의 자원을 활용해 사용자별로 '가상의 데스크탑'과 '데이터 저장공간'을 제공

[참고]

* '가상화 구간'이 '서버'에서 생성되었는지, 아니면 '개인용 pc'에서 생성되었는지에 따라 '서버기반 논리적 망분리(SBC)'와 '컴퓨터기반 논리적 망분리(CBC)'로 구분됩니다.

SBC - Server Based Computing

CBC - Client Based Computing

4. 망연계

- What : 안전하게 데이터를 주고받을 수 있는 방식

- Why : 내/외부망간 데이터 연계 필요성 증가

- How : 스토리지 방식, 소켓 방식, 시리얼 인터페이스 방식

망 연계의 정의

- 분리된 망을 연계하기 위하여 각 망의 양 끝에 설치되는 전송 통제 서버와 해당 전송통제 서버를 연계하기 위한 중간 매체로 구성된 자료전송체계

망 연계 방식

| 방식 | 설명 |

| FC Direct | - 내/외부 망 연계 서버 사이에 FC 케이블 연결 만으로 연계 |

| 스토리지 | - 내/외부 망 연계 서버 사이에 스토리지를 두고 제어 - 중간에 저장 가능한 SAN (Storage Area Network) 같은 스토리지를 둠 |

| 소켓 방식 | - 내/외부 망 연계 서버 사이에 방화벽을 두고 제어 - 방화벽 등을 이용해 이더넷으로 연결 |

| 시리얼 인터페이스 방식 |

- 내/외부 망 연계 서버 사이에 케이블을 두고 제어 - 별도의 IEEE 1394 카드 케이블을 이용 |

- 각 망 연계 기술은 특성 및 장단점이 명확하므로, 망 분리 상황 및 업무 분석을 통해 최적 솔루션 선택

[출처] https://blog.naver.com/PostView.nhn?blogId=mint860703&logNo=222009286392

'메가노트 > 토픽과제(정리)' 카테고리의 다른 글

| 소프트웨어공학 (0) | 2022.10.08 |

|---|---|

| 무선랜 보안(배준호) (1) | 2022.10.04 |

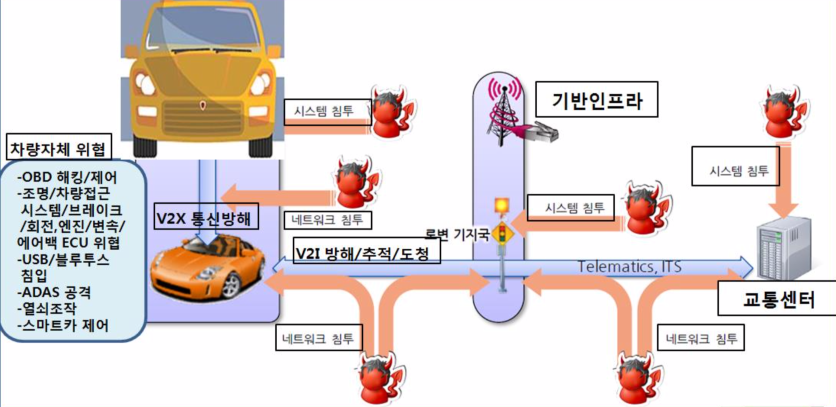

| 자율주행자동차보안(황선환) (1) | 2022.10.01 |

| IPSec(이강욱) (0) | 2022.10.01 |

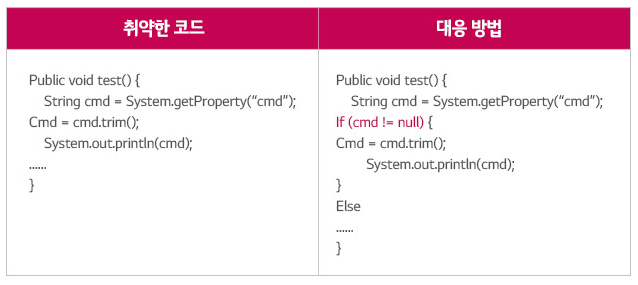

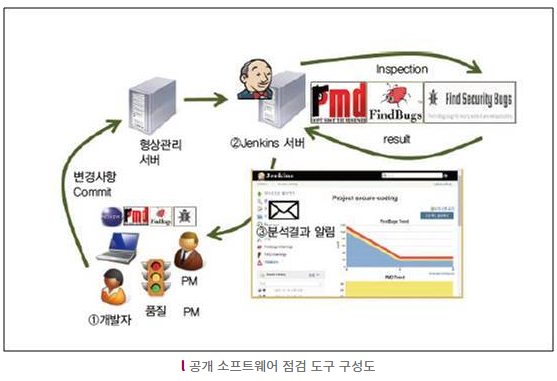

| 시큐어코딩(이재용) (0) | 2022.10.01 |