자율주행자동차 보안

개념

- 사람의 조작 없이 스스로 운행 가능한 차량에서 공격자의 악의적 목적하에 강제 발생시키는 비정상 동작 및 이에 대한 예방 및 대응 방안

- 자율주행 자동차는 운행 중 크게 전장의 외부와 내부에 취약점이 존재하며, 안전한 자율주행을 위해 취약점 해소 필요

자율주행자동차의 매커니즘에 따른 위협 분류

자율주행자동차의 내부 취약점

자율주행자동차의 외부 취약점

자율주행 자동차의 내부 취약점에 적용 가능한 보안 고려 사항

자율주행 자동차의 외부 취약점에 적용 가능한 보안 고려 사항

[참고] 자율주행 자동차의 보안 표준

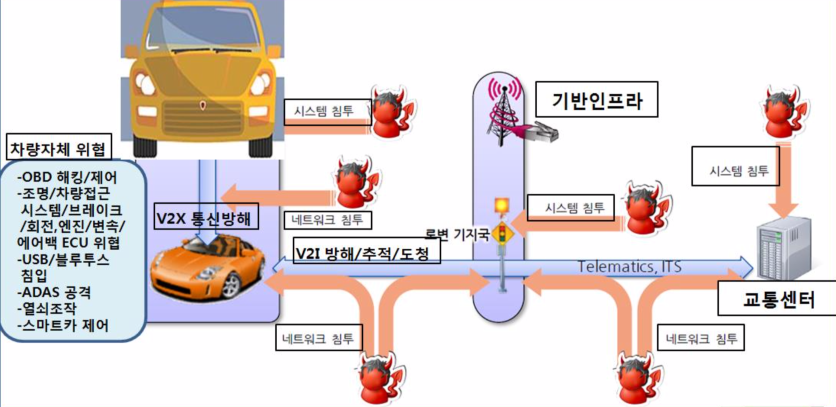

자율주행차 서비스 구간별 보안위협

- 기반 인프라 및 교통센터(C-ITS)까지 보안 취약점 및 위협포인트 존재

| 구분 | 보안취약점 | 보안위협 |

| IVN | V2X 통신방해 | DDOS, GPS Jamming, GPS Spoofing 공격 등 |

| 차량자가진단장치 해킹 | TPMS(타이어 공기압 모니터 시스템) 해킹하여 차량에 상태이상 경고 전송 | |

| 전자제어장치(ECU) 해킹 | OBD2 포트 해킹 | |

| V2V | V2V 통신도청, 추적 | 차량간 통신추적을 통한 위치정보 무단 획득 |

| Fake 교통정보 전송 | 가짜 사고정보 송신하여 교통혼란, 급정지 상황 등을 유발 | |

| V2V DoS(Flooding) | 비인가 차량을 통한 대량의 V2X 메시지 전송 | |

| V2I | V2I 통신 도청 | 교통정보 불법도청 |

| Fake 교통정보 전송 | 가짜 RSE(Road Side Equipment), RSU 기지국 설치 후 거짓 방송 전송 | |

| 원격 해킹, 비정상 접근 | 원격 이모빌라이져 해킹 후 시동 방해 |

자율주행차 서비스 보안위협 별 대응 방안

| 구분 | 대응기술 | 설명 |

| IVN | 스마트카 방화벽 | 내외부 네트워크 접근제어 |

| GPS 안티 재밍 | GPS Jamming, Spoofing 공격 대응 | |

| HACMS1 | 스마트카, 드론 등 ICT융합 산업HW 보안을 위한 차세대 플 랫폼 | |

| CANOpen | 노드간 네트워크 관리장치 모니터링, 통신 수송층 메시지 분할 지원 | |

| Secure OS, Secure Boot | 참조 모니터(Reference Monitor)를 통한 주체, 객체 제어LKM(Loadable Kernel Module)을 통한 보안 기능 제공 | |

| V2V | V2V 통신 암호화 | 비인가적 위치정보 무단 수집 방지 |

| PKI기반 차량간 상호인증 | CAMP의 `보안인증관리시스템(SCMS)` 인증체계 | |

| HW 기반 통신 암호화 | HW 보안IC칩을 통한 고속 통신 암호화 | |

| V2I | V2I 통신보안 | WAVE 내 IEEE 1609-2 보안메세지 규격과 보안통신 처리절 차 |

| Anti DDoS | DDoS공격 방지를 위한 안티디도스 솔루션 | |

| 운행정보 암호화 | 타원 곡선 암호화(ECC)에 기반한 디지털 서명, 메시지 인증 기술 |

[참고] 자율주행차 서비스에 대한 보안 취약점 점검 절차

| 단계 | 단계별 점검 |

| 계획 | - 대상, 방법, 시나리오 및 유의사항 확인, 시나리오 구체화 - 위험 평가 및 취약점 점검 방식 계획 |

| 현황분석 | - 진단 대상 식벽, 사용자 접근 권한 및 범위 식별 |

| 취약점 점검 | - 대상 별 점검 항목 및 자산 식별 및 분석 - 위험 분석 및 취약점 점검 수행 |

| 위험도 검토 | - 위험도 산정, 진단 결과 검토 및 결과 협의 |

| 대책 수립 | - 개선방안 수립, 조치 일정 확인 |

[참고] 자율주행 환경의 AI 에 대한 공격 시나리오 및 보안성 확보 방안

자율주행 환경의 AI 에 대한 공격 시나리오

| 공격 시나리오 | 피해자산 | 설명 |

| 도로표지판 인식 및 차선 감지 이미지 처리 모델에 대한 악의적 행위 |

- 표지인식 시스템 - 차량 기능 |

- 도로표지판(정지, 속도 제한 등) 그림, 차선, 변경, 스티커 배치, 빛의 투영 등 차량 주변의 물리적 변경으로 혼돈 유발 - 주변 환경에 대한 오류 정보를 인식하여 오작동 발생 |

| 계획 모듈에 대한 중간자 (Man-in-the-middle) 공격 |

- 이동 계획 - 알고리즘 - 차량 기능 |

- 헤드유닛(HU)의 원격 취약점을 통해 원격으로 침투 - 차량부품에 변조된 모듈을 삽입하여 인터넷 통신 가로채기 - 중간자 공격(MITM)을 통해 정보 탈취 및 차량 제어 가능 |

| 정지 신호 감지에 대한 데이터 중독 (Data Poisoning) 공격 |

- 의사결정 알고리즘 - 차량 기능 |

- 차량 정보전송 다수 발생(불확실성이 높은 상황)을 악용하여 제조업체의 정기적 자율주행차의 AI 모델 업데이트 시 AI모델 내부에 예기치 않은 동작을 주입 |

| OEM 백엔드 서버 해킹 후 악성 펌웨어를 대규모 유포하는 공격 |

- 백엔드시스템 - SW 라이선스 - OTA 업데이트 |

- OEM 개발자 등의 백엔드 서버에서 악성 AI 펌웨어 배포 - AI 모델의 악성 OTA(Over-The-Air) 업데이트 실행 - 신뢰할 수 있는 서버 연결이므로 합법적 요소로 착오 |

| 센서 / 통신 트래픽 혼잡 및 GNSS 스푸핑 공격 |

- 소프트웨어 - 통신 시스템 - GNSS |

- 무선 네트워크에 다수 트래픽 유발하여 V2X 통신 방해 - 오류 신호(잘못된 위치 기반 정보)를 방출하여 통신 스푸핑 - 센서에 의존하는 AI 모델에 문제 발생, 차량 사고를 유발 |

나. 자율주행 환경의 AI 공격 시나리오 별 보안성 확보 방안

| 공격 시나리오 | 보안성 확보 방안 | 달성 요소 |

| 도로표지판 인식 및 차선 감지 이미지 처리 모델에 대한 악의적 행위 |

- 하드웨어 중복 메커니즘 사용 - 다중 센서 중복 데이터로 유효성 검사 - 판독 기호 정보 수신위한 V2X 통신 |

- 표시 및 통행 기호 인식 - 견고한 AI 모델 설계 - 차량 간 협업 |

| 계획 모듈에 대한 중간자 (Man-in-the-middle) 공격 |

- AI 와 무관한 사이버 체인 요소 보호 - 악의적 머신러닝 대비 보안 견고성 강화 - 하드웨어 중복 메커니즘 사용 |

- 민첩한 패치 메커니즘 - 견고한 Machine Learning |

| 정지 신호 감지에 대한 데이터 중독 (Data Poisoning) 공격 |

- 악의적 머신러닝 대비 보안 견고성 강화 - 하드웨어 중복 메커니즘 사용 - 차량 표지판의 인증 방법 제공 |

- 민첩한 패치 메커니즘 - 견고한 Machine Learning |

| OEM 백엔드 서버 해킹 후 악성 펌웨어를 대규모 유포하는 공격 |

- 보안 통제와 보안 패치의 정기적 평가 - 차량 및 백엔드 수준에서 IDS 배포 - CSIRT 구축, OTA 업데이트 프로세스 보호 |

- AI 시스템의 입력 검증 메커니즘 - 안전한 부팅 프로세스 - 제품 수명주기 관리 |

| 센서 / 통신 트래픽 혼잡 및 GNSS 스푸핑 공격 |

- LSH 등 경량 해시 기반 통신 무결성 보장 - 무선 신호와 센서 정보를 상호 검증 - GPS, V2I 정보 기반 위치정보 유효성 검사 |

- AI 시스템의 입력 검증 메커니즘 - 암호화 및 보안 설계 - 안전성 확보 프로토콜 수립 |

- 최근 정부가 발표한 '미래자동차 확산 및 시장 선점 전략'에 따른 자율주행차 산업 육성을 위해 기업과 기관에서 대규모 연구개발과 상용화를 위한 자율주행 환경의 AI 보안성 강화 과제 수립 및 달성이 필요

4. 자율주행차 산업 육성을 위한 자율주행 환경의 AI 보안성 강화 과제와 권고사항

| 구분 | AI 보안성 강화 과제 | 권고 사항 |

| 자율주행차 연구개발 측면 |

AI 모델 및 데이터의 체계적 보안 검증 |

- AI 모델에 대한 사전/사후 모니터링 및 유지관리 절차 수립 - AI 모델 수명주기 전반의 구성요소를 고려한 체계적 위험 평가 |

| 기존 사이버보안과 통합 위한 접근 |

- AI 특수성 통합 조직의 보안절차 설정 및 AI 개발 보안설계 - 표준화된 구성부품 및 동종의 AI 솔루션 사용 장려, R&D 촉진 |

|

| 자율주행차 상용화 측면 |

AI 사이버 보안 관련 공급망 안전성 확보 |

- 중소기업 원격근무 인프라 컨설팅 지원, 비대면 환경 조성 - 원격근무 솔루션 구축 지원, 공동활용 화상회의실 구축 |

| AI 관련 사고처리 및 취약성 발견/교훈 |

- AI 특수성을 고려하도록 사고 대응 계획 조정 및 지식 공유 - 보안사고로부터 학습 및 필수 표준 사용, 재난 훈련 시행 |

- 자율주행 환경의 사이버 보안 위해 기존의 사이버보안 방법론과 AI 시스템에 특화된 사이버보안 방법론을

융합하여 효과적 보안 구현이 가능

- 자율주행차에서 필요한 AI 기술에 대한 연구개발 강화와 AI 시스템 관련 위험 요인을 사전에 분석하고

자율주행차 제조과정에서 보안설계를 수행하도록 법제화 추진 필요

[응119_2교_3]

3. 4차 산업혁명을 주도하고 있는 인공지능 머신러닝 기술은 실제로 적대적 공격(Adversarial Attack)에 취약한 것으로 알려져 있다. 다음에 대하여 설명하시오.

1) 자율주행자동차에 대한 적대적 공격

2) 적대적 공격을 위한 적대적 샘플(Adversarial Sample) 제작기법

3) 적대적 공격에 대한 방어기법

정책정보

자동차 사이버보안 가이드라인 자동차 사이버보안 가이드라인입니다. 목록

www.molit.go.kr

'메가노트 > 토픽과제(정리)' 카테고리의 다른 글

| 무선랜 보안(배준호) (1) | 2022.10.04 |

|---|---|

| 망분리(김도현) (0) | 2022.10.03 |

| IPSec(이강욱) (0) | 2022.10.01 |

| 시큐어코딩(이재용) (0) | 2022.10.01 |

| 디지털 포렌식(홍진택) (0) | 2022.10.01 |