01. 네트워크 보안의 개요

가) 네트워크 보안 개념

①네트워크 보안 개념

- 네트워크 보안은 물리적인 또는 SW 방어 도구를 이용해 기반 네트워크 인프라에 승인되지 않은 접근이나 오용, 오동작, 수정, 파괴, 부적절한 노출 등으로 부터 보호하는 플랫폼

- 네트워크 보안의 구성요소 3가지 : 보호, 탐지, 대응

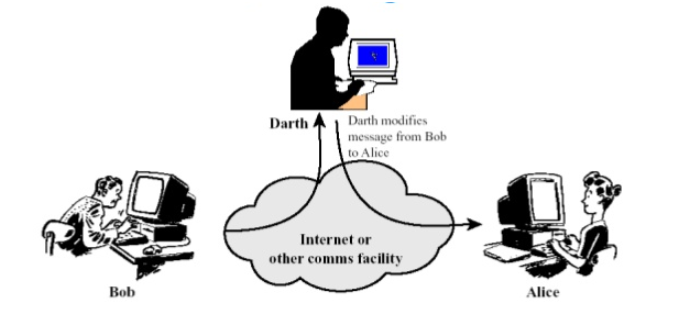

② 보안 공격의 유형

- 소극적 공격 : 메시내 내용 도청, 분석, 감시

- 적극적 공격 : 메시지의 트래픽을 가로채 다른 형태의 정보로 변조하거나 획득하는 행위(재전송, 메시지 수정, 서비스 거부)

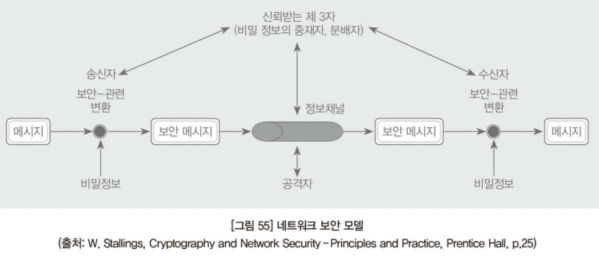

③ 네트워크 보안 모델

- 인터넷에서 메시지 전송시 통신주체(Principals)의 양쪽은 상호 교환을 위한 협조가 필요

- 송신자에서 수신자까지 통과하는 인터넷의 경로를 정의

- 각 통신주체는 통신 프로토콜( TCP/IP ) 을 사용하기로 협의, 논리적 정보 채널을 구성

- 안전한 전송을 위해 보안관련 변환을 수행하는 알고리즘 설계

- 변환 알고리즘에 사용될 비밀 정보 생성

- 비밀 정보를 배분하고 공유하기 위한 방법의 개발

- 특정 보안 서비스를 위한 보안 알고리즘과 비밀 정보를 사용할 두 통신 주체가 사용할 프로토콜의 지정

④ 네트워크 접근 보안 모델

- 공격자의 정보시스템 침입에 대비하여 접근제어, 문지기(Gate Keeper) 기능으로 인가된 사용자 이외의 정보 시스템 접ㅂ근을 거부 하는 모델

- 접근 이후에 내부 보안통제(Internal Security Control) 기능

- 상시로 시스템의 활동 상황을 감시하고, 침입자의 존재를 탐지하는 침입탐지 시스템(IDS)

나) 통신 프로토콜 계층과 보안

① OSI 계층 참조 모형과 TCP/IP 프로토콜 계층 구조

- 개방형 시스템의 상호접속을 위한 참조모델이며, 이 기종 시스템 간 연결 및 정보교환을 위한 ISO 네트워크 통신 표준화 규격

| 계층 | 설명 | 프로토콜 |

| Application |

|

HTTP, SMTP, SNMP, FTP, Telent, SSH&SCP, NFS, RTSP, NTP |

| Presentation |

|

JPEG, MPEG, XDR, SMB, AFP |

| Session |

|

TLS, SSH, RPC, NetBIOS, AppleTalk |

| Transport |

|

TCP, UDP, RTP, SCTP, SPX |

| Network |

|

IP, ICMP, IGMP, X.25, CLNP, ARP, RARP, BGP, OSPF RIP, IPX, DDP |

| Data Link |

|

PPP, HDLC, Ethernet, TokenRing, ISDN, FDDI |

| Physical |

|

RS-232C, 광섬유, 동축케이블 |

- 네트워크를 상호 연결시켜 정보를 전송할 수 있도록 하는 기능을 가진 다수의 프로토콜이 모여 있는 프로토콜 집합

- 인터넷에서 컴퓨터들이 서로 정보를 주고 받는 데 쓰이는 통신규약(프로토콜) 모음

- 인터넷 프로토콜 스위트 중 TCP와 IP가 가장 많이 쓰이기 때문에 TCP/IP 프로토콜 스위트라고도 불리움

② 계층별 보안 기능

- 응용 계층 관련 보안 프로토콜 : 전자우편에 보안 기능을 제공하는 PGP, S/MME, 인증 기능을 제공하는 Kerberos, 안전한 원격 접속을 지원하는 SSH(Secure Shell) 등과 보안 프로토콜

- 전송 계층 관련 보안 프로토콜 : SSL(Secure Socket Layer)/TLS(Transport Layer Security)는 전송 계층의 상위에서 동작하는 개념의 프로토콜로 응용 계층에게 안전한 전송 계층 서비스 제공, TLS는 SSL에 대한 IETF(Internet Engineering Task Force) 표준이며, 종단 간 보안과 데이터 무결성 제공

- 인터넷 계층 관련 보안 프로토콜 : IPSec(IP Security)은 인터넷 계층의 상위에서 동작하는 개념의 프로토콜로 인터넷 계층에게 인증과 암호화 등과 같은 보안성 제공, VPN 서비스 구현에 이용되는 프로토콜

다) 네트워크 공격의 유형과 대응

① DoS(Denial of Service) 공격

- 공격자가 최초에 다수의 Zombie PC를 확보한 상태에서 IRC 서버 같은 제어서버를 활용하여 일시에 특정 공격 대상서버로 공격명령을 내려서 서비스를 방해하는 형태의 공격

- 공격 대상 시스템(Target)이 정상적인 서비스를 할 수 없도록 만들어서, 시스템의 가용성(Availability)을 떨어트리는 것을 목적으로 하는 공격

- 프로세스 처리 능력 및 시스템 자원을 고갈시켜 정상적인 서비스를 불가능하게 만드는 네트워크 기반 공격

| 유형 | 설명 |

| TCP SYN Flooding Attack | - TCP 프로토콜 취약점 이용, 3 way 핸드쉐이킹 이용 공격 |

| SMURF Attack | - ICMP 패킷과 네트워크에 존재하는 임의의 시스템들을 이용하여 패킷을 확장시켜 서비스 거부 공격을 수행 |

| Ping of Death | - Ping of Death는 ping을 이용하여 ICMP 패킷을 정상크기(65,535 bytes)보다 아주 크게 만들어 전송하는 공격 행위 |

| Land Attack | - 출발지 IP 주소와 목적지 IP 주소 값을 동일하게 설정하여 Looping 공격 수행 |

| Teardrop Attack | - 오프셋 값을 단편화 간에 중복되도록 고의적으로 수정하거나 더 큰 값을 더해 그 범위를 넘어서는 오버플로우를 일으켜 시스템의 기능을 마비시키는 공격 |

② 스니핑(Sniffing) 공격

- 컴퓨터 네트워크 상에서 자신이 아닌 다른 상대방들의 패킷 교환을 엿듣는 도청 행위 (소극적 공격)

| 공격기법 | 설명 | 특징 |

| 미러링 포트 | - NW 장애 발생시 문제를 파악하기 위한 미러링 포트를 공격에 이용. - 미러링 포트는 스위치에 존재하는 모든 포트에서 이동하는 데이터를 복제하여 보내주는 기능을 수행 |

네트워크 관리의 취약점을 이용한 공격 |

| Switch Jamming | - 네트워크 스위치 들의 주소 테이블리 가득차게 되면 모든 포트로 트래픽을 브로드 캐스팅하는 취약점을 이용 - 위조된 MAC 주소를 지속적으로 네트워크에 흘려 스위칭 허브의 주소 테이블을 오버플로우 시켜 다른 네트워크 세그먼트의 데이터를 스니핑 함. |

스위칭 허브가 더미 허브처럼 동작하므로 통신속도가 느려짐 |

| ARP Redirect 공격 | - ARP(Address Resolution Protocol) 취약점을 이용하여 스니핑. - 공격자는 자신이 라우터인 것처럼 위조된 ARP Reply 패킷을 주기적으로 브로드 캐스팅하여 네트워크 상의 모든 호스트들이 공격자를 라우터라고 믿도록 속임 - 결국, 네트워크의 모든 트래픽은 공격자를 통해 외부와 연결되므로 스니핑이 가능해짐 |

공격자는 반드시 IP forwarding을 이용하여 모든 트래픽을 게이트웨이로 포워딩 해 주어야만 함 |

| ARP Spoofing | - ARP Redirect 와 마찬가지로 ARP Protocol 의 취약점을 이용한 공격. - 공격자는 자신의 MAC 주소를 타겟 호스트의 MAC 주소로 위장하는 ARP 패킷을 네트워크에 브로드 캐스팅함 - 결국 호스트의 트래픽을 공격자가 받게되어 스니핑이 가능해 짐 |

ARP Redirect 와 마찬가지로 공격자는 타겟 호스트의 패킷을 타켓 호스트로 릴레이 해주어야 함 |

| ICMP Redirect | - ICMP(Internet Control Message Protocol) Redirect 메시지 : 네트워크에 라우터가 복수 개일 때 호스트의 라우팅 경로를 수정하여 패킷을 최적의 경로로 보내도록 알려주는 역할을 수행 - 공격자는 타켓 호스트에 자신이 라우터이고 최적의 경로라고 수정된 ICMP Redirect 메시지를 보내어 스니핑 |

패킷 포워딩 필수 |

③ 스푸핑(Spoofing) 공격

- 다른사람의 컴퓨터 시스템에 접근할 목적으로 IP주소를 변조한 후 합법적인 사용자인 것처럼 위장하여 시스템에 접근함으로써 나중에 IP주소에 대한 추적을 피하는 해킹 기법

| 유형 | 설명 |

| ARP 스푸핑 | - LAN 카드의 고유한 주소인 MAC address를 통일 네트워크에 존재하는 다른 PC의 LAN 카드 주소로 위장, 다른 PC에 전달되어야 하는 정보를 가로채는 MITM 공격 방식 |

| IP 스푸핑 | - 공격자가 악용하고자 하는 호스트의 IP 주소로 변경하여 해킹하는 기법 - 다른 사용자가 이용하는 IP 주소를 탈취하여 로그인 등과 같은 권한을 획득하는 공격 |

| DNS 스푸핑 | - DNS 주소를 변환하여 공격자가 의도한 공격자의 IP로 목적지를 변경되도록 하는 공격 기법 |

02. 보안 프로토콜과 보안 솔루션

가) IPSec

① 개념

- 종단 노드 구간 또는 보안/터널 게이트웨이 구간에서 보안이 취약한 IP계층(3계층)의 무결성과 인증을 보장하는 IP 보안 프로토콜

- 네트워크 계층에서 패킷 단위로 암호화, 인증 등을 수행하는 보안 프로토콜

- AH, ESP 보안 프로토콜을 통해 기밀성 및 무결성 보장, IKE 기반 Security Association을 통해 키교환 및 연결설정

② 구성과 동작

- TCP/IP 프로토콜의 IP계층에서 무결성과 인증을 보장하는 인증헤더(AH)와 기밀성을 보장하는 ESP를 이용한 IP보안 프로토콜

- 구성

| 구분 | 구성요소 | 설명 |

| 프로토콜 | AH (Authentication Header) |

|

| ESP (Encapsulation Security Payload) |

|

|

| 키 관리 | IKE (Internet Key Exchange) |

|

| 정책 | SPD (Security Policy Database) |

|

| SAD (Security Authentication) |

|

- 동작

(1) 전송모드(Transport Mode)

| 구분 | 설명 |

| 개념 | - 원래의 IP 헤더는 대부분 그대로 이용하고, 나머지 데이터 부분만 보호하는 방법. - 호스트 to 호스트(종단간)에 주로 사용하고, 상위 계층 프로토콜을 보호하기위해 사용 |

| 보호범위 | - IP 패킷의 페이로드(Payload)를 보호하는 모드, 즉 IP의 상위 프로토콜 데이터를 보호하는 모드 - IP 패킷의 페이로드만 IPSec으로 캡슐화하고, IP 헤더는 그대로 유지하므로, 네트워크 상에 패킷 전송 문제가 발생하지 않음. 단, 헤더가 노출되므로 출발지/목적지가 노출 가능 |

| 보호구간 | - 일반적으로 종단 노드(End Point) 구간의 IP패킷 보호를 위해 사용 |

(2) 터널모드

| 구분 | 설명 |

| 개념 | - IP 패킷 전체를 보호하고, 그 위에 새로운 IP헤더를 추가하는 방식. - 두 라우터 상호간, 호스트와 라우터, 두 게이트웨이 간에 주로 사용함 |

| 보호범위 | - IP패킷 전체를 보호하는 모드. IP 패킷 전체를 캡슐화하여 IP헤더를 식별할 수 없기 때문 에 네트워크상 패킷전송이 불가. 따라서, 전송구간 주소정보를 담은 New IP 헤더를 추가. - 원본 IP헤더를 보호하기 때문에 최초 출발지/최종 목적지에 대한 트래픽정보 기밀성 보 장하나 새로운 IP헤더의 정보는 노출되기 때문에 “제한적 트래픽 흐름의 기밀성”을 보장 |

| 보호구간 | - 일반적으로 터널/보안 게이트웨이 구간 또는 종단노드와 터널/보안 게이트웨이 구간의 IP 패킷 보호를 위해 사용(장비 to 장비, 장비 to 사용자 등 비교적 큰 규모에서 게이트웨이 장비를 통해 사용) |

- 프로토콜 별 동작방식

| 프로토콜 | 동작방식 | 선택 기준 |

| Authentication Header |

전송모드 (Transport) |

|

| - 계층 간 캡슐화를 통해 인증 데이터 생성하여 호스트 간 메시지를 보호 | ||

| 터널모드 (Tunnel) |

|

|

| - 모든 패킷 정보에 대해 인증 데이터 생성하여 호스트 간 전송경로를 보호 | ||

| Encapsulating Security Payload |

전송모드 (Transport) |

|

| - 계층 간 캡슐화를 통해 데이터 암호화 수행으로 호스트 간 메시지를 보호 | ||

| 터널모드 (Tunnel) |

|

|

| - 모든 패킷 정보에 대해 암호화 수행으로 호스트 간 전송경로를 보호 |

나) SSL

① 개념

- 클라이언트와 서버 간 통신하는 데이터를 안전하게 보호하기 위해 사용자 인증 및 비밀키 암호화를 사용하는 보안 프로토콜

- 클라이언트와 서버 양단 간 응용계층 및 TCP 전송계층 사이에서 안전한 보안 채널을 형성하기 위해 RSA 공개키 알고리즘, X.509 인증서 지원, 443 포트를 사용하는 보안용 프로토콜

② 구조와 동작

- 프로토콜의 구조는 핸드쉐이크(HandShake), 암호 명세 변경(Change Cipher Spec), 레코드(Record) 및 경고(Alert) 4개의 프로토콜로 구성

- 프로토콜의 종류

| 프로토콜 | 내용 |

| 핸드쉐이크 프로토콜 (SSL Hankshake Protocol) |

|

| 암호 사양 변경 프로토콜 (SSL Change Cihper Spec) |

|

| 경고 프로토콜 (Alert Protocol) |

|

| 레코드 프로토콜 (SSL Record Protocol) |

|

- SSL 프로토콜 동작 절차

| No. | 처리과정 | 설명 |

| 1 | Client Hello | - 지원 가능한 암호방식/키 교환방식/서명방식/압축방식을 서버에게 알림 |

| 2 | Server Hello | - 수용 가능한 암호방식/키 교환방식/서명방식/압축방식을 |

| 3 | Server Certificate(optional) | - 서버 측 RSA 암호용 공개 키가 수납된 공인 인증서 전송 |

| 4 | Server Key Exchange(optional) | - 추가적인 키 값을 수납함 (RSA방식에서 사용하지 않음) |

| 5 | Certificate Request(optional) | - 클라이언트 인증서를 요구할 때 전송됨 |

| 6 | Server Hello Done | - 서버의 hello 절차가 완료되었음을 알림 |

| 7 | Client Certificate(optional) | - 서버로부터 Certificate Request 메시지에 대한 응답 - RSA 키 교환 방식의 경우 자신의 서명용 공인 인증서가 전송됨 |

| 8 | Client Key Exchange | - RSA 키 교환 방식의 경우 premaster secret이 전송됨 |

| 9 | Certificate Verify(optional) | - 자신의 서명용 개인 키로 서명된 서명 값이 전송됨 - 수신한 서버는 Client Certificate 메시지에 명시된 클라이언트의 서명용 공개키로 확인함 |

| 10 | (Server) Change Cipher Spec | - 지금까지의 협상에 의해 결정된 암호방식/키 교환방식/서명방식/압축방식을 다음부터 적용함을 알림 |

| 11 | (Server) Finished | - 협상과정에서 전송된 모든 메시지에 대하여 암호방식/키 교환 방식/서명방식/압축방식을 적용하여 생성된 검증 값을 수납한 메시지 - 상대방도 동일한 방법으로 생성한 값을 이 검증 값과 비교함으로써 지금까지의 협상절차를 확인함 |

| 12 | (Client) Change Cipher Spec | - 서버와 동일한 절차로 전송됨 |

| 13 | (Client) Finished | - 서버와 동일한 절차로 전송됨 |

| 14 | Message 전송 | - 암호화된 응용계측 메시지의 전송과정 수행됨 |

03. 무선랜 보안

가) 무선랜의 특징

- 공중망 사용으로 데이터 전송 구간이 모든 무선랜 사용자들에게 노출됨

- 보안에 취약

나) 보안 위협과 대응

- 전파를 이용한 통신으로 물리적 접근제어가 불가능하여 전파 수집 및 교란을 통한 보안 위협 야기

- 기술적 보안위협 : 전파수집, 불법 접속, 중간자 공격(MITM) 등을 이용한 사용자 주요정보 유출과 전파 교란, 대량의 패킷 전송을 이용한 서비스 거부 공격 -> 무선 AP 보안 설정, 기업 WIPS 도입

- 관리적 보안위협 : 무선랜 장비 및 단말 관리 미흡, 사용자 보안의식 결여로 인한 침입허용, 전파관리 미흡에 따른 외부자의 내부 AP 접속 -> AP 관리방안 수립, 이용자의 보안 교육, 내/외부 불법 접속 점검 수행

- 물리적 보안 위협 : 외부에 노출된 무선 AP의 도난 및 파손, 전원 차단, 랜선 분리 등 -> AP의 외부노출 제어, 설정 정보 주기적 변경

다) 무선랜 보안 표준

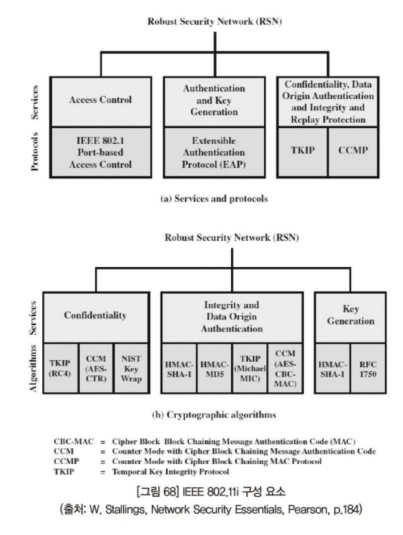

① IEEE 802.11i의 서비스

- 무선 네트워크 취약점 해결을 위해 WPA를 통한 데이터 링크 계층 보안 메커니즘 기반 무선랜 표준

- Wi-Fi 연합에서 WPA2 프로그램으로 802.11i 규격을 준수하는 업체를 인증

② IEEE 802.11i의 구성요소

- 무선 서비스를 제공하기 위해 사용되는 보안 프로토콜과 암호 프로토콜 구조

③ IEEE 802.11i의 동작

[1단계 탐색]

- STA와 AP가 연관을 통해 암호 도구와 인증 메커니즘을 선택

- 탐색 : Beacon, Probe Request/Response 프레임을 이용하여 STA는 AP와 대응되는 보안 기능 탐색

- 개방 시스템 인증 : STA와 AP는 ID 교환

- 연관 : STA는 Association Request 프레임을 이용하여 앞으로 AP와 사용할 보안 기능에 대한 합의

[2단계 인증] - 접근제어

- IEEE 802.11i에 접근 제어 기능을 제공하기 위해 포트 기반 네트워크 제어 방식인 IEEE 802.1x 표준을 사용

- 구체적인 인증 프로토콜은 IEEE 802.1x 표준에 정의된 확장 인증 프로토콜(EXP, Extensible Authentication Protocol)

[3단계 키 생성 및 분배]

[4단계 안전한 데이터 전송]

[5단계 연결해제]

'TOPCIT > TOPCIT교재' 카테고리의 다른 글

| VI. 데이터 보안 - 황선환 (0) | 2022.08.11 |

|---|---|

| V. 애플리케이션 보안-이상희 (0) | 2022.08.09 |

| VII. 시스템 아키텍쳐 보안(손선희) (0) | 2022.08.09 |

| IV. 보안관리체계와 표준 - 문경숙 (0) | 2022.08.08 |

| II. 정보보안 기반기술 - 김도현 (1) | 2022.08.08 |