디지털공간에서의 범죄증거 확보, 디지털포렌식의 개념

- 컴퓨터를 이용하거나 활용해 이뤄지는 범죄 행위에 대한 법적 증거 자료 확보를 위해 컴퓨터 시스템,

네트워크 등 가상 공간의 자료가 법적 증거물로 법원에 제출될 수 있도록 확보하는 일련의 절차와 방법

디지털포렌식의 기본원칙

| 기본원칙 | 내용 |

| 정당성의 원칙 | 획득한 증거 자료가 적법한 절차를 준수해야 함 |

| 재현의 원칙 | 동일한 조건의 검증 과정에서 동일한 결과가 나와야 함 |

| 신속성의 원칙 | 휘발성 증거의 수집 여부는 신속하게 진행되야 |

| 연계 보관성의 원칙 | 증거물 획득 → 이송 → 분석 → 보관 → 법정 제출의 각 단계에서 담당자 및 책임자를 명확히 해야 함 |

| 무결성의 원칙 | 수집 증거가 위, 변조되지 않았음을 증명할 수 있어야 함 |

디지털포렌식의 절차

디지털 포렌식 증거수집 절차

| 단계 | 활동 | 설명 |

| 1 | 현장 상태 사진 및 영상촬영 | 사진 촬영 및 동영상 촬영, 현장 스케치 |

| 2 | 증거수집 동의서 작성 | 현장 관리자의 확인 및 동의서 서명 |

| 3 | 촬영정보에 대한 기록 | 사진 촬영 및 입수한 모든 정보에 대한 내용 기록 |

| 4 | 이미지 생성 및 봉인 | - 사본 이미지 생성 및 증거물 개별 포장 - 사건번호, 수집일시, 장소 등 상세정보 기입 |

| 5 | 압수 증명서 작성 | 피조사인 또는 참관인에 압수 증명서 서명 |

디지털포렌식 증거수집기술

| 구분 | 증거수집기술 | 설명 |

| 저장매체 증거 수집 | 메모리덤프 | 기억장치(RAM)에 남아있는 데이터 흔적을 분석하는 기법 |

| 디스크 이미징 | 원본 디스크의 손상이나 변경 없이 원본 디스크를 물리적으로 동일하게 복사하거나 미러 이미지 파일 생성 | |

| 네트워크 증거 수집 | 보안솔루션 활용 | IDS, IPS 내 기록된 로그 활용 |

| 스니퍼 운용 | 증거수집위한 스니퍼를 패킷 탐지용으로 일시적 운용 가능 | |

| 네트워크 로그서버 활용 | 별도 구축된 네트워크 로그서버내 로그 활용 | |

| 응용프로그램 증거수집 | 이메일 수집 | 피의자의 이메일 계정에서 주고받은 이메일 수집 |

| 인터넷 정보 수집 | 인터넷 브라우저에 저장되어있는 쿠키나 방문정보 수집 |

휘발성 증거 수집 우선순위

증거를 수집할 때 휘발성이 강한 순서대로 수집하는 것이 좋다.

1. CPU, 캐시 및 레지스터 데이터

2. 라우팅 테이블, ARP 캐시, 프로세스 테이블, 커널 통계

3. 메모리

4. 임시 파일 시스템/스웝 공간

5. 하드 디스크에 있는 데이터

6. 원격에 있는 로그 데이터

7. 아카이브 매체에 있는 데이터

'메가노트 > 토픽과제(정리)' 카테고리의 다른 글

| NFT 특성과 마켓 플레이스 취약점(문경숙) (0) | 2022.09.24 |

|---|---|

| DRM vs. DLP(황선환) (0) | 2022.09.24 |

| 변조, 위조(이강욱) (0) | 2022.09.24 |

| 리버스 프록시(이재용) (1) | 2022.09.24 |

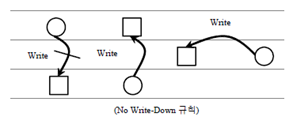

| 접근통제모델(이상희) (0) | 2022.09.24 |